+420 222 360 250

obchod@amenit.cz

podpora@amenit.cz

Podmínky technické podpory

Žádost o odbornou pomoc

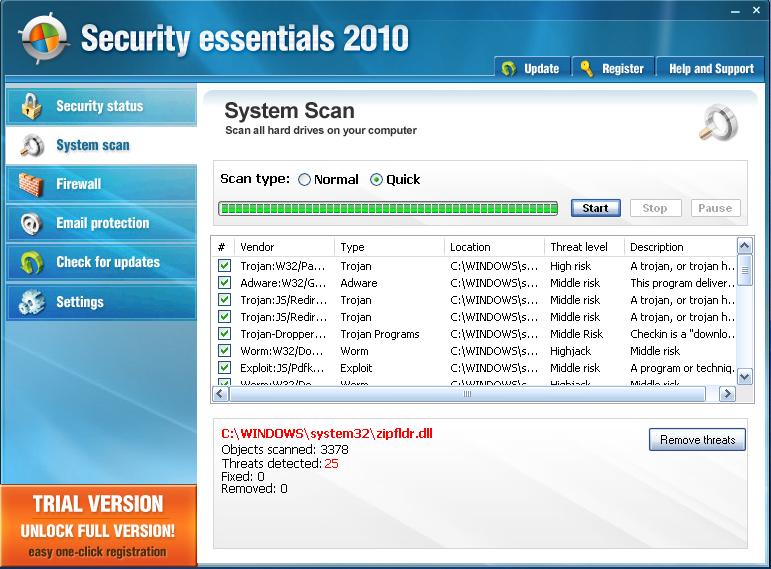

Jak probíhá návštěva falešného antiviru ve vašem počítači

Dynamická knihovna je automaticky „injektována“ do procesu svchost.exe a následně trojského koně vymaže. Aby bylo zajištěno jeho spuštění při každém startu operačního systému, upravuje trojan následující klíč registru: [HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon] Shell = Explorer.exe rundll32.exe random_dll random_api – přičemž random_dll a random_api mohou vypadat také jako náhodná kombinace řetězců znaků jako: pgsb.lto csxyfxr.

Komponenta se pak pokusí připojit k seznamu daných URL, obvyhle hostovaných v Rusku, odkud automaticky stáhne a nainstaluje druhý kousek malwaru -Trojan.Downloader.ABBL. Jakmile nový downloader úspěšně napadne systém, otevře zadní vrátka falešnému antiviru známému jako Security Essentials 2010, který je antivirovými programy detekován jako Trojan.FakeAV.KZD.

Po úspěšné instalaci již stačí falešnému antiviru pouze udělat v registrech pár dalších změn aby phishingový filtr Internet Exploreru nedělal to co má a zablokuje se správce úloh, aby uživatel nemohl ukončit nakažené procesy. Falešný antivirus se také spouští automaticky při každém startu Windows.

Jak obvykle radíme uživatelům, aby neotevírali přílohy v emailech od neznámých osob a samozřejmostí by měl být nainstalovaný a zaktualizovaný antivirový program.